长期以来,Apple IT 团队一直在 macOS 本地管理员账户与跨多台设备的静态或共享密码之间的平衡问题上苦苦挣扎。一方面,这些账户通常用于更新、故障排除和设备恢复,但另一方面,跨多台设备的静态或共享密码是一个随时可能发生的安全问题。如果有人离职,您确实应该更新密码,但我怀疑这种情况通常不会发生。EasyLAPS 旨在通过自动轮换并将每台 Mac 的本地管理员密码安全地存储在您的设备管理系统(稍后将详细介绍其工作原理)中来解决此问题。这是一种“设置即忘记”的方法,消除了企业 Mac 部署中最常见的弱点之一。

EasyLAPS 工作原理

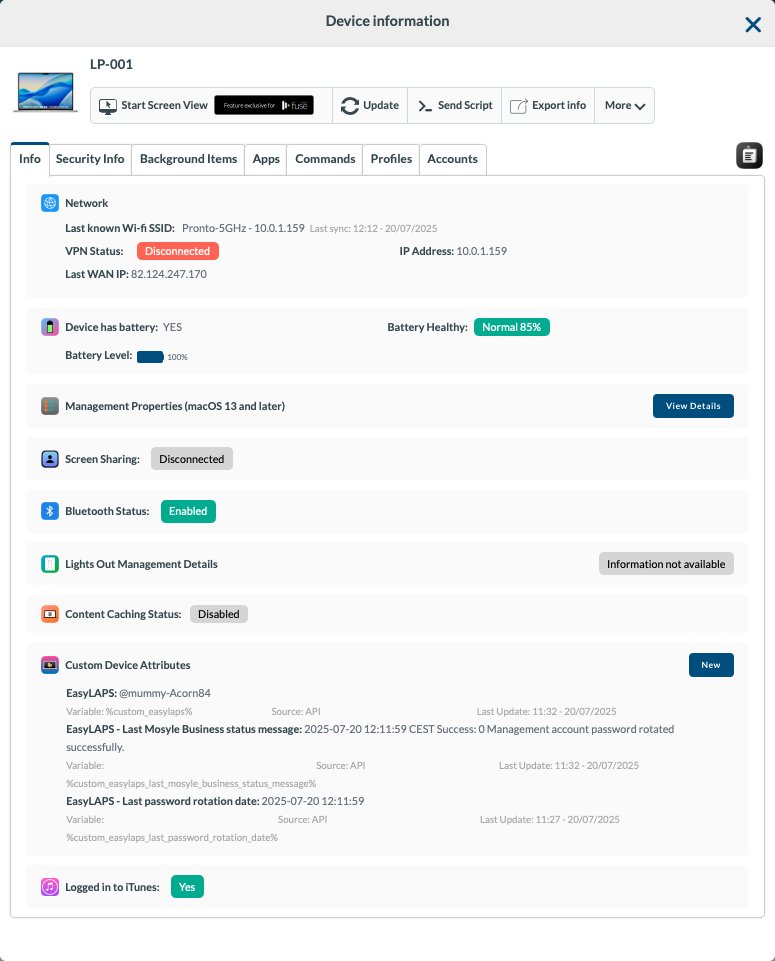

EasyLAPS 的核心是,按您定义的计划轮换本地管理员密码,并将其存储在您的设备管理系统或密码管理器中。该账户保持其 SecureToken 和卷宗所有者状态,因此它仍然可以解锁 Mac、安装 macOS 更新、更改启动安全性或抹掉设备。IT 人员始终可以从设备管理服务记录中检索最新密码,但最终用户永远不会看到它。

两种密码存储方式

EasyLAPS 提供两种模式,您可以在它们之间切换。

逻辑 1 将密码以加密形式存储在设备管理系统和 EasyLAPS 钥匙串中。只有拥有 EasyLAPS 工具包和私钥的人才能解密它。当许多技术人员可以访问设备管理系统,但只有少数人应该能够查看密码时,这是理想的选择。

逻辑 2 将密码以明文形式存储在您的设备管理系统中,除非轮换失败,否则没有本地副本。这更简单,但需要更严格地控制谁可以访问设备管理系统。

支持的设备管理解决方案

EasyLAPS 适用于 Mosyle、FileWave、Jamf Pro、Jamf School、JumpCloud、Meraki、Microsoft Intune、Miradore、SimpleMDM 和 Omnissa。如果您使用 Passwordstate 作为密码管理系统,它也可以与之集成。

这对 Apple IT 为何重要

如果静态管理员密码没有得到适当管理,它们会构成真正的安全风险。如果一个密码被盗,它可以在多台设备上使用。EasyLAPS 通过确保每台 Mac 拥有唯一的、定期轮换的密码来消除此问题。该密码在需要时仍可供 IT 团队使用,但没有手动重置的开销,也没有共享凭据四处流传并具有本地管理员访问权限的风险。

总结

对于 IT 团队而言,EasyLAPS 改善了您本地管理员账户的安全状况。您不必跟踪哪些设备已更新或在部署后手动设置密码。对于安全团队而言,它堵上了一个漏洞,任何拥有静态管理员密码的人(无论是前雇员还是攻击者)都可能利用该漏洞。它是那些在后台默默工作的工具之一,让您的 Mac 设备群更安全,而不会产生更多开销。

了解更多关于 EasyLAPS 的信息。