推荐一个Mac软件下载网站:Mac软件之家:https://www.macapp.so/

我们 Security Bite专为 you 所有,由 Mosyle 提供。

Mosyle 是唯一一个苹果统一平台

.

我们专注于将Apple设备变为安全可靠的企业级设备。我们独特的方法结合了针对最新Apple安全解决方案的先进管理与防护技术,实现完全自动化和合规性,包括下一代威胁检测(EDR)、基于AI的零信任(Zero Trust)以及独特的权限管理方案。

请要求你的 扩展版试用

今天就请求一份,并理解为什么Mosyle是你需要与Apple一起工作的所有工具。

.

在蓝牙身份盗用攻击(或BIAS)中,黑客可以利用蓝牙协议中的漏洞来盗用受信任设备。例如,“ Bose QC 耳机”在蓝牙菜单中可能是一个低轨道的离子炮,在受害者连接到它并开始对它进行攻击后才会释放所有危害。

今天我想再次分享黑客如何使用Flipper Zero将恶意 keystrokes偷偷发送到Mac上,前提是受害者连接到了一个潜在恶意的蓝牙设备。由于已经有大量教程介绍相关内容,我不会详细讲解整个操作流程,而是想提醒大家这是多么容易实现,从而让你更加警觉。

从头开始,Flipper Zero是一款非常安全的键盘测试工具。然而,由于它是开源的,因此可以利用第三方固件(在此情况下是Xtreme)对其进行修改,从而添加一系列利用设备丰富硬件功能的应用程序。

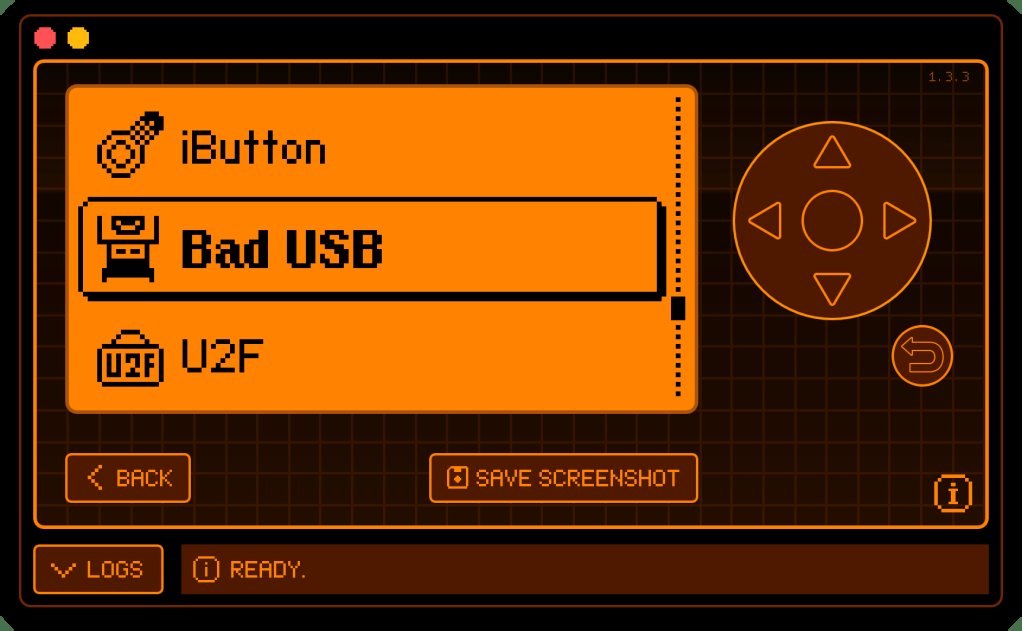

此外,还内置了一个无线橡皮鸭键盘“Bad USB”,支持蓝牙低能(BLE)。它主要用于自动化任务或测试设备安全性,通过模拟键盘输入 keystrokes 和执行脚本。由于这些脚本比人类更快,结合 BLE 的100米传输距离,也使得它成为黑客的理想工具。

我只用了四步操作和20分钟就用脚本成功欺骗了我的MacBook Air。

- 通过带有Xtreme固件的Flipper Zero打开Bad USB模块。

- 上传你选择的目标到Flipper。我创建了一个自定义.txt文件,用来打开YouTube。

- 为所连接的蓝牙设备取一个聪明的名字并连接它。由于我住在城市的一个密集区域,所以我保留了默认名称(BadUSB At1l1)。

- 一旦显示配对,我就执行了目标脚本。

这种攻击不仅适用于Mac,还适用于iPhone、iPad和Windows设备。当然,攻击者可以造成比“ fake rickroll”更严重的损害。

被害者的视角

以下是我MacBook Air在攻击者(我)执行自定义脚本后所看到的内容。

防御措施

好的消息是,这种攻击只能在设备未锁屏时生效。坏消息是,很多人在连接蓝牙设备时不加思考。因此,验证你连接的是你真正想要连接的设备(感谢Apple AirPods使用的H2芯片)至关重要。此外,恶意攻击者还可以使用与合法设备名称相似的假名字或伪装MAC地址来实现这一点,这使人们难以辨别。

关闭不被使用的蓝牙功能,移除未知的蓝牙设备,以及使用六位数配对码可以防止你成为受害者。

尽管这些攻击很少见,但它们确实发生过。我认为它们经常 enough to 值得大家关注,尽管许多受害者仍然 unaware 因为这些攻击通常在背景中进行。黑客喜欢这种 persistence。为什么他们会用一次攻击来砖家Mac而不是多次呢?