北朝鲜黑客实施了一款新型、高度复杂的 macOS 恶意软件,该软件利用假Zoom邀请对加密货币行业发起攻击。这里是如何操作的。

该攻击被研究人员称为“NimDoor”,是比常规 macOS威胁更复杂的攻击方式。该恶意软件结合了Applescript、Bash、C++和 Nim语言,用于提取数据并维护被感染系统的访问权限。

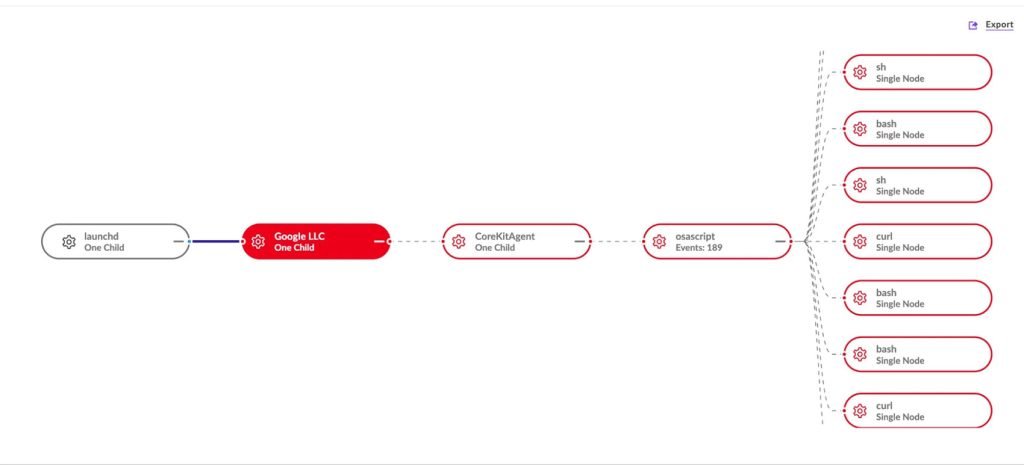

这是 SentinelLabs 对此次黑客攻击的概要总结:

- 北朝鲜威胁组织利用 Nim-编译后的二进制文件以及多种攻击链,在针对Web3和与加密货币相关的业务展开攻击。

- 相对于 macOS 恶意软件,该攻击组织采用了过程内注入技术和通过 wss(TLS 加密的 WebSocket 协议)进行远程通信。

- 该恶意软件采用一种新型持久化机制,利用 SIGINT/SIGTERM 信号处理器在恶意软件终止或系统重启后安装持久性文件。

- 假设威胁组织广泛部署 AppleScript,不仅用于获取初始权限,而且在攻击链的后续阶段作为轻量级代理和后门使用。

- Bash脚本被用来提取密钥存储器密码、浏览器数据以及 Telegram 用户数据。

- SentinelLabs 的分析揭示了新型 TTP 和恶意软件特征,将此前已知的组件连接在一起,扩展了我们对威胁组织不断演变的手册的理解。

它到底是如何工作的?简要说明

通过社会工程学手段,受害者被Telegram上的某人模仿一位可信联系人的方式联系。他们被要求安排一次电话会议,并收到包含假Zoom链接和运行虚假“Zoom SDK更新”指令的后续邮件。

SentinelLabs

表示,文件“有大量的空白行,包含了10,000条空格以混淆其真实功能。”

当该恶意软件执行时,触发了一系列复杂的事件,建立了一个加密的控制台连接。它还包含在系统重启或恶意软件进程终止后自动重新安装关键组件的备份逻辑。

在完成该攻击的所有二进制文件和持久化机制后,恶意软件使用Bash脚本进行抓取和提取敏感数据。这包括密钥存储器密码、浏览器数据以及Telegram用户数据。

更深入的技术分析值得一看

如果你想深入了解该攻击的细节,SentinelLabs 的报告中包含了完整的哈希列表、代码片段、屏幕截图和攻击流程图,以及对每个阶段(从假Zoom更新到最终提取敏感数据)的详细分解。

研究人员还指出,NimDoor反映出 North Korean威胁组织在 macOS 恶意软件中采用了更复杂且不常见的跨平台语言的趋势,这与过去使用的 Go、Python 和脚本有所不同。

推荐一个Mac游戏下载网站:Mac游戏之家:https://macgames.com.cn/